ランサムウェア被害時の対応フローと予防策|国内事例から学ぶ企業のリスク管理

ランサムウェアによるサイバー攻撃は、企業の事業継続を根底から揺るがす深刻な脅威です。万が一、自社のシステムが暗号化され業務が停止する事態に直面した場合、その影響は売上損失だけでなく、顧客からの信用失墜や法的責任にまで及びます。初動対応の成否が被害の大きさを左右するため、経営層から担当者まで、有事を想定した知識と準備が不可欠です。この記事では、ランサムウェア被害が企業に与える影響の全体像と、被害発生時に取るべき具体的な緊急対応フロー、そして最も重要な予防策までを網羅的に解説します。

ランサムウェアとは?基本的な仕組みと攻撃者の目的

身代金要求型マルウェア「ランサムウェア」の定義

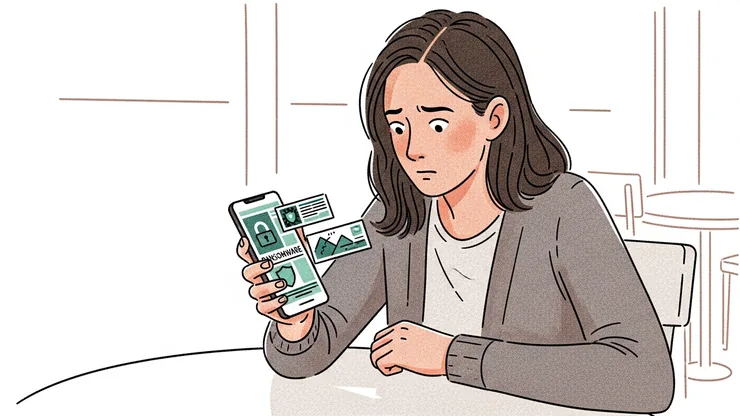

ランサムウェアとは、感染したコンピュータやシステム内のファイルを暗号化し、使用不能な状態に陥れるマルウェア(悪意のあるソフトウェア)の一種です。攻撃者は、暗号化されたデータを元に戻す(復号する)ための鍵と引き換えに、被害者へ身代金(Ransom)を要求します。この手口から「ランサムウェア」と呼ばれ、企業の事業活動を人質に取る悪質なサイバー犯罪として認識されています。

感染すると、データが利用できなくなるだけでなく、画面上に脅迫メッセージが表示され、ビットコインなどの追跡が困難な暗号資産での支払いを指定された期限内に要求されるケースが一般的です。かつては不特定多数を狙う「ばらまき型」が主流でしたが、近年では特定の企業・組織を標的とし、ネットワーク内部に深く侵入して事業の根幹をなすシステムを狙い撃ちにする「標的型攻撃」へと巧妙化しています。攻撃対象は民間企業だけでなく、医療機関、地方自治体、教育機関など社会インフラ全般に及んでおり、その被害は事業停止による経済的損失にとどまらず、社会的信用の失墜にもつながる深刻なものとなっています。

ファイル暗号化の仕組みと近年の二重恐喝の手口

ランサムウェアは、現代的な暗号アルゴリズムを用いてファイルを暗号化します。これにより、攻撃者が持つ「復号鍵」がなければ、データを元の状態に戻すことは事実上不可能となります。攻撃者はネットワーク侵入後、時間をかけて内部を探索し、事業継続に不可欠な重要データやバックアップシステムを特定した上で暗号化を実行するため、被害組織は身代金の支払いを検討せざるを得ない状況に追い込まれます。

近年では、単にデータを暗号化するだけでなく、事前に機密情報を窃取し、「身代金を支払わなければ盗んだデータを公開する」と脅す「二重恐喝(ダブルエクストーション)」の手口が主流です。この手法は、バックアップからの復旧体制を整えている組織に対しても、情報漏洩という別のリスクを突きつけて支払いを強要します。さらに、攻撃は以下のように多重化・悪質化する傾向にあります。

- 二重恐喝: データの暗号化に加え、窃取した機密データをインターネット上に公開すると脅迫する。

- 三重恐喝: 被害組織の顧客や取引先に対し、情報漏洩の事実を通知するなどと圧力をかける。

- 四重恐喝: DDoS攻撃を仕掛けてウェブサイトやサービスを停止させ、さらなる混乱を引き起こす。

攻撃者の主な目的とビジネスモデル(RaaS)

ランサムウェア攻撃者の主な目的は、金銭の獲得です。この背景には、サイバー犯罪がビジネスとして組織化・効率化されている実態があり、その象徴が「RaaS(Ransomware as a Service)」と呼ばれるビジネスモデルです。

RaaSは、ランサムウェアを開発するグループが、攻撃用のツールやインフラをサービスとして提供し、それを利用する別の攻撃者(アフィリエイト)が実際の攻撃を実行する分業体制です。開発者はツール利用料や身代金の一部を利益として受け取り、実行役は高度な技術がなくても攻撃に参加できるため、サイバー犯罪の裾野が大きく広がりました。ダークウェブ上では、正規のクラウドサービス(SaaS)のように、攻撃キットの販売から技術サポート、身代金の決済システムまでが提供されています。攻撃者は収益を最大化するため、支払い能力の高い大企業や、事業停止が許されない医療機関、重要インフラなどを標的に選ぶ傾向が強まっています。

ランサムウェアの主な攻撃手口と企業の感染経路

VPN機器・リモートデスクトップの脆弱性を悪用した侵入

テレワークの普及に伴い、社外から社内ネットワークへ安全に接続するために利用されるVPN(Virtual Private Network)機器やリモートデスクトップ(RDP)が、主要な侵入経路となっています。これらの機器に存在する脆弱性が修正されないまま放置されていたり、推測されやすい安易なパスワードが設定されていたりすると、攻撃者に狙われます。警察庁の報告でも、ランサムウェア被害の感染経路の半数以上がVPN機器経由とされており、対策の不備が深刻な事態を招いています。

攻撃者は、インターネット上で常に脆弱な機器を探索しており、侵入に成功するとネットワーク内部を横断的に移動(ラテラルムーブメント)して管理者権限を奪取し、最終的に組織全体のシステムにランサムウェアを展開します。

従業員を狙う標的型攻撃メール(フィッシング)

古典的ながら、電子メールを悪用した標的型攻撃メールは依然として有効な侵入手段です。攻撃者は、実在の取引先や公的機関、あるいは社内の情報システム部門などを巧妙に装い、受信者に業務関連のメールと誤認させます。そして、悪意のあるマクロを含んだ添付ファイルを開かせたり、認証情報を盗むためのフィッシングサイトへ誘導するリンクをクリックさせたりして、マルウェアに感染させます。

最近では、セキュリティ製品による検知を回避するため、パスワード付きZIPファイルを添付する手口も多用されます。マルウェア「Emotet」のように、一度感染すると端末内のメール情報を窃取し、実際のメールへの返信を装ってさらに感染を広げるため、サプライチェーン全体に被害が拡大する危険性があります。

ソフトウェアの脆弱性を突くサプライチェーン攻撃

自社のセキュリティ対策が堅牢であっても、事業活動で関わる取引先や、利用しているソフトウェアの脆弱性を突かれる「サプライチェーン攻撃」のリスクは常に存在します。この攻撃には、主に2つのパターンがあります。

- 取引先経由の攻撃: セキュリティ対策が比較的脆弱な子会社や取引先を踏み台とし、信頼関係を悪用して本来の標的である大企業のネットワークへ侵入する。

- ソフトウェア経由の攻撃: ソフトウェアの開発元やアップデートサーバーを攻撃し、正規のアップデートプログラムにマルウェアを混入させて広範囲に配布する。

特に、複数の顧客企業を管理するITサービス事業者(MSP)が攻撃されると、その顧客が一斉に被害に遭うなど、影響が広範囲に及ぶのが特徴です。

設定ミスや弱い認証情報(パスワード)の悪用

システム管理者による設定ミスや、従業員の安易なパスワード管理も、攻撃者にとっては格好の侵入口となります。初期設定のままのパスワードや、「password」「123456」のような推測されやすいパスワードは、総当たり攻撃などによって容易に突破されます。特に管理者権限を持つアカウントの認証情報が漏洩すると、攻撃者にシステムの全権を掌握され、セキュリティ機能を無効化されたり、バックアップデータを破壊されたりする事態を招きます。

クラウドサービスの普及に伴い、アクセス権限の設定ミスによって機密情報が意図せず公開状態になっていたり、多要素認証(MFA)が設定されていなかったりするケースも散見され、これらが攻撃の足掛かりとして悪用されています。

ランサムウェアが企業経営に与える深刻な被害

事業停止による売上減少と機会損失

ランサムウェアによって基幹システムが暗号化されると、受発注、生産管理、会計、顧客対応といった中核業務が停止し、事業活動そのものが中断に追い込まれます。製造業では工場の生産ラインが止まり、小売業ではECサイトや店舗のPOSシステムが機能しなくなることで、直接的な売上減少や販売機会の喪失につながります。復旧が長期化すればするほど損失は雪だるま式に増加し、サプライチェーンを通じて取引先にも影響が波及し、業界全体に混乱を招く可能性があります。

身代金・復旧費用・調査費用などの金銭的損失

被害からの回復には、多額の金銭的コストが発生します。攻撃者から要求される身代金はもとより、被害状況を調査するフォレンジック費用、システムの復旧や再構築にかかる費用、専門家へのコンサルティング費用、顧客対応費用などが重なります。警察庁の調査では、調査・復旧費用の総額が1,000万円を超えた事例が全体の約4割を占め、中には数億円規模の損失を被るケースも報告されています。また、身代金を支払ったとしてもデータが完全に復旧する保証はなく、復号ツールが不完全であったり、再度攻撃を受けたりするリスクが残ります。

情報漏洩による損害賠償と法的責任の発生

二重恐喝の手口により個人情報や機密情報が漏洩した場合、企業は法的な責任を問われます。個人情報保護法に基づき、漏洩した本人への通知や個人情報保護委員会への報告が義務付けられています。顧客情報が流出すれば集団訴訟による損害賠償請求に発展する可能性があり、取引先の重要情報が漏洩すれば契約違反による賠償責任を負うことにもなりかねません。海外のデータが含まれる場合は、GDPR(EU一般データ保護規則)などの国際的な規制に基づき、巨額の制裁金が科されるリスクもあります。

顧客・取引先からの信用失墜とブランドイメージの低下

セキュリティインシデントの発生は、企業の社会的信用を大きく毀損します。顧客や取引先からの信頼を失い、既存顧客の離反や新規契約の打ち切りといった事態を招きます。特に、情報漏洩を引き起こしたり、基本的なセキュリティ対策を怠っていたことが明らかになったりした場合、ブランドイメージの低下は避けられません。サプライチェーン攻撃の踏み台にされてしまった場合には、被害者であると同時に加害者としての側面も持つことになり、信頼回復は極めて困難になります。一度失った信用を取り戻すには、長い時間と多大な努力が必要です。

被害公表のタイミングと内容|ステークホルダーへの説明責任

ランサムウェア被害が発生した場合、株主、顧客、取引先、従業員といったステークホルダーに対し、適切な情報開示と説明責任を果たすことが不可欠です。事実関係が不明な段階での拙速な公表は混乱を招きますが、公表が遅れると隠蔽を疑われ、さらなる信用失墜につながります。第一報では「発生事実」「判明している被害状況」「当面の対応策」を簡潔に伝え、調査の進捗に応じて速やかに追加情報を提供する姿勢が重要です。危機管理広報の成否が、その後の企業のレピュテーションを大きく左右します。

【国内事例】ランサムウェア被害の実態

製造業:工場停止とサプライチェーンへの影響

国内の大手自動車メーカーの部品サプライヤーがランサムウェア攻撃を受け、部品供給が停止した結果、サプライチェーン全体に影響が波及し、当該メーカーの国内全工場の稼働が停止する事態に陥りました。この事例では、取引先のリモート接続に用いられていたVPN機器の脆弱性が侵入経路とされています。一つの企業のセキュリティ不備が、巨大なサプライチェーン全体を麻痺させるリスクを浮き彫りにしました。

医療機関:電子カルテの暗号化と診療停止

地方の中核病院や都市部の総合病院において、電子カルテシステムがランサムウェアに感染し、診療業務が長期間停止する深刻な被害が相次いでいます。電子カルテが閲覧不能になったことで、新規患者の受け入れ中止、手術の延期、紙カルテでの代替運用といった混乱が生じ、地域医療に甚大な影響を及ぼしました。復旧に数ヶ月を要し、システム再構築費用を含めて数十億円規模の損害が発生したケースもあります。多くはVPN機器の脆弱性が原因とされており、医療インフラにおけるセキュリティ対策の重要性が改めて問われています。

小売・サービス業:ECサイト停止と顧客情報漏洩

大手アパレル企業やECサイト運営企業がランサムウェア攻撃を受け、システムの暗号化や情報窃取の被害に遭っています。これにより、ECサイトが閉鎖に追い込まれ、商品の受発注や配送業務が停止。販売機会の損失に加え、窃取された顧客情報が公開される二重恐喝の被害も発生しました。サービスの長期停止は顧客離れを招き、ブランドイメージを大きく損なう結果となりました。

中小企業:事業継続の断念に至ったケース

警察庁の統計によると、ランサムウェア被害企業の過半数は中小企業が占めています。ある建設関連の中小企業では、サーバー内の設計データや経理データがすべて暗号化され、バックアップデータも破壊されたため、業務継続が不可能となり、廃業に追い込まれました。中小企業は、大企業に比べてセキュリティ対策にかけられる予算や人材が限られているため、被害からの復旧が困難となり、事業継続を断念せざるを得ないリスクが高いのが実情です。また、大企業を狙うサプライチェーン攻撃の踏み台として利用されるケースも少なくありません。

ランサムウェア被害発生時の緊急対応フロー

ランサムウェアの感染が疑われる場合、被害拡大を防ぎ、適切に復旧するためには、冷静かつ迅速な初期対応が不可欠です。以下に、標準的な緊急対応フローを示します。

- 【初動】被害端末の特定とネットワークからの隔離: 感染が疑われる端末を特定し、LANケーブルを抜く、Wi-Fiをオフにするなどして直ちにネットワークから物理的に隔離します。これにより、他の端末への感染拡大(横展開)を防ぎます。ただし、証拠保全のため、むやみに電源を落とすことは避けてください。

- 【調査】被害範囲の特定と影響の把握: 隔離後、どのサーバーや端末が感染し、どのデータが暗号化されたか、被害の全容を調査します。ログを解析し、情報が外部に送信された痕跡(情報漏洩)がないかも確認します。これにより、事業への影響度を評価し、復旧の優先順位を決定します。

- 【報告】経営層・関係部署・外部機関への連絡: 調査で判明した事実を基に、速やかに経営層へ報告し、意思決定を仰ぎます。同時に、情報システム部門、法務・広報部門など関係部署と連携します。また、警察のサイバー犯罪相談窓口やIPA(情報処理推進機構)などの専門機関へ相談・届出を行います。

- 【復旧】バックアップからの復旧と業務再開計画: バックアップデータが正常であることを確認した上で、感染したシステムを初期化し、クリーンな状態からデータを復元します。どのシステムから復旧させるか優先順位を定め、段階的な業務再開計画を立てて実行します。

【専門家】インシデントレスポンス業者との連携

自社のみでの対応が困難な場合は、速やかに外部のインシデントレスポンス(IR)専門事業者に支援を要請することが賢明です。専門家は、高度なデジタル・フォレンジック技術を用いて侵入経路や被害範囲を正確に特定し、マルウェアの解析や封じ込め、復旧作業を技術的に支援します。また、再発防止策に関する専門的な助言も得られます。

身代金の支払い交渉はすべきか?経営判断のポイントと法的リスク

原則として、警察や政府機関は身代金の支払いに応じないことを強く推奨しています。支払いに応じることには、以下のような複数のリスクが伴います。

- 支払ってもデータが復旧する保証はなく、復号鍵が提供されない、または機能しないケースがある。

- 攻撃者の活動資金となり、さらなるサイバー犯罪を助長することになる。

- 「支払いに応じる企業」と認識され、将来的に再攻撃の標的となるリスクが高まる。

- 反社会的勢力への利益供与と見なされ、法的な責任を問われる可能性がある。

ただし、人命に関わる医療機関の事案など、事業継続が不可能で代替手段がない場合に限り、あらゆるリスクを勘案した上で、最終手段として検討されることがあります。これは極めて高度な経営判断であり、弁護士など専門家の助言を得ながら慎重に行う必要があります。

被害を未然に防ぐための予防策とセキュリティ体制の構築

技術的対策:脆弱性管理とセキュリティソフトの導入

ランサムウェア侵入の多くは、既知の脆弱性を突いたものです。OSやソフトウェア、VPN機器などを常に最新の状態に保ち、セキュリティパッチを迅速に適用する脆弱性管理体制の構築が基本です。また、ウイルス対策ソフトを導入し、定義ファイルを常に最新に保つことに加え、未知のマルウェアの不審な「振る舞い」を検知するNGAV(次世代型アンチウイルス)やEDRの導入が有効です。

人的対策:従業員へのセキュリティ教育と標的型攻撃メール訓練

技術的な対策をすり抜ける巧妙な攻撃に対応するためには、従業員のセキュリティ意識の向上が不可欠です。不審なメールの添付ファイルやリンクを開かないといった基本的なリテラシー教育を定期的に実施します。また、実際の攻撃を模した標的型攻撃メール訓練を行うことで、従業員が攻撃手口を体験的に学び、危険を察知する能力を高めることができます。異常を検知した際に、速やかに報告できる組織文化の醸成も重要です。

運用的対策:アクセス権限の最小化と認証強化(多要素認証)

万が一、アカウント情報が漏洩した場合の被害を最小限に抑えるため、従業員に付与するアクセス権限は、業務上必要な範囲に限定する「最小権限の原則」を徹底します。特に管理者権限は厳格に管理し、日常業務での使用は避けるべきです。さらに、IDとパスワードに加え、スマートフォンアプリなどを組み合わせる多要素認証(MFA)を導入することで、不正ログインを効果的に防ぐことができます。

バックアップ戦略:3-2-1ルールの徹底と復旧テスト

ランサムウェア対策における「最後の砦」は、信頼性の高いバックアップです。データの保護と復旧を確実にするため、国際的な標準とされる「3-2-1ルール」の実践が推奨されます。

- 3: データを3つ(本番データ+2つのコピー)保持する。

- 2: コピーは2種類の異なる媒体(例:NASとクラウド)に保存する。

- 1: コピーのうち1つは、ネットワークから隔離されたオフラインまたは遠隔地(オフサイト)に保管する。

さらに、バックアップデータがランサムウェアに暗号化されないよう、書き換え不可能な設定(イミュータブルストレージ)にすることも有効です。また、バックアップが正常に復元できることを確認するため、定期的な復旧テストを実施することが極めて重要です。

監視体制の強化:EDR・SOCサービスの活用

侵入を100%防ぐことが困難である以上、侵入を早期に検知し、迅速に対応する体制が求められます。PCやサーバーの不審な挙動をリアルタイムで監視・検知するEDR(Endpoint Detection and Response)を導入することで、攻撃の兆候を早期に捉えることができます。さらに、セキュリティ専門家が24時間365日体制で監視・分析を行うSOC(Security Operation Center)サービスを活用すれば、自社に高度な専門人材がいなくても、高度な脅威への対応能力を確保できます。

サイバー保険の活用とインシデント対応計画(IRP)の策定

万が一の被害に備え、金銭的な損失を補填するためにサイバー保険への加入を検討することも有効なリスク管理手法です。調査・復旧費用や損害賠償金、事業停止による逸失利益などが補償の対象となります。また、平時からインシデント発生時の対応手順を定めたインシデント対応計画(IRP)を策定し、定期的な訓練を通じて、有事の際に組織全体が迅速かつ冷静に行動できる体制を整えておくことが重要です。

ランサムウェアに関するよくある質問

ランサムウェア感染の兆候や確認方法はありますか?

ランサムウェアに感染すると、以下のような兆候が現れることがあります。一つでも該当する場合は、直ちにネットワークから端末を切り離し、システム管理者に報告してください。

- ファイル名に見慣れない拡張子が追加され、ファイルが開けなくなる。

- デスクトップの背景が脅迫文に書き換えられる。

- 身代金要求ファイル(多くは「Readme.txt」など)が各フォルダに生成される。

- PCやサーバーの動作が極端に遅くなる、またはCPU使用率が異常に高くなる。

- インストールした覚えのないソフトウェアが実行されている。

身代金を支払えばデータは確実に復旧するのでしょうか?

いいえ、保証は全くありません。身代金を支払っても復号鍵が提供されなかったり、提供された鍵が不完全でデータが元に戻らなかったりするケースは少なくありません。また、一度支払いに応じると「要求に応じる企業」としてリスト化され、別の攻撃グループから再び狙われるリスクも高まります。二重恐喝の場合、支払っても窃取されたデータが公開される可能性も残るため、支払いは極めてリスクの高い選択肢です。

警察に被害を報告するメリットとデメリットを教えてください。

警察への被害報告には、メリットとデメリットの両側面がありますが、公的機関は報告を強く推奨しています。

| 内容 | |

|---|---|

| メリット | ・捜査機関が持つ情報や知見に基づいた助言を得られる。<br>・被害届を提出することで、対外的に犯罪被害者としての立場を明確にできる。<br>・捜査が進展すれば、攻撃者の検挙や犯罪インフラの無効化につながる可能性がある。 |

| デメリット | ・捜査協力のため、証拠保全などで復旧作業が一時的に制約される場合がある。<br>・事情聴取など、社内の対応工数が発生する。 |

最近のランサムウェア攻撃にはどのような傾向がありますか?

近年のランサムウェア攻撃には、いくつかの明確な傾向が見られます。

- 二重恐喝の常套化: データの暗号化と情報公開の脅迫を組み合わせる手口が一般的になっています。

- 標的の明確化: 不特定多数を狙うのではなく、支払い能力や事業の重要性を事前調査し、狙いを定めて攻撃します。

- RaaSの普及: 攻撃ツールがサービスとして提供され、専門技術を持たない犯罪者でも容易に攻撃に参加できるようになっています。

- 侵入経路の多様化: VPN機器の脆弱性だけでなく、クラウドサービスの設定ミスやサプライチェーンを悪用するケースが増えています。

オフラインのバックアップデータも暗号化されるリスクはありますか?

ネットワークから物理的または論理的に完全に切り離されているオフラインバックアップであれば、ランサムウェアに暗号化されるリスクはほぼありません。攻撃者はネットワーク経由で侵入するため、接続されていないデータには手が出せないからです。一方で、ネットワークに常時接続されているNASやファイルサーバー上のバックアップは、本体データと同様に暗号化の標的となります。そのため、テープ媒体や外付けHDDなどを用いたオフラインバックアップは、ランサムウェア対策の最後の砦として極めて重要です。

中小企業や個人事業主でも本格的な対策は必要ですか?

はい、企業規模に関わらず本格的な対策が必須です。攻撃者は、セキュリティ対策が強固な大企業への直接侵入を避け、対策が手薄になりがちな中小企業をサプライチェーン攻撃の足掛かりとして狙うケースが増えています。また、RaaSの普及により、攻撃の自動化が進み、無差別に近い形で中小企業が標的になることもあります。中小企業は一度被害に遭うと、復旧費用や信用の失墜から事業継続が困難になるリスクが高いため、基本的なセキュリティ対策とバックアップ体制の構築は、経営の存続に不可欠な投資と言えます。

まとめ:ランサムウェア被害を乗り越え、事業を守るための総合対策

本記事では、ランサムウェア攻撃の仕組みから企業経営に与える深刻な影響、具体的な対応フロー、そして予防策までを体系的に解説しました。被害発生時には、ネットワークからの隔離といった初動対応を迅速に行い、専門家と連携しながら冷静に復旧プロセスを進めることが求められます。しかし、最も重要なのは被害を未然に防ぐことであり、技術的対策、人的教育、そして「3-2-1ルール」に基づくオフラインバックアップの徹底が事業継続の生命線となります。身代金の支払いは原則として解決策とはならず、さらなるリスクを招く可能性が高いことを経営層が理解することも重要です。本内容を参考に、平時からインシデント対応計画を策定・訓練し、自社のセキュリティ体制を強化することが、あらゆる企業にとって不可欠な経営課題です。